DMZ区

DMZ是英文“demilitarized zone”的缩写,中文名称为“隔离区”,也称“非军事化区”。DMZ通常是一个过滤的子网,DMZ在内部网路和外部网路之间构造了一个安全地带。网路设备开发商,利用这一技术,开发出了相应的防火墙解决方案,称“非军事区结构模式”。

DMZ是为了解决安装防火墙后外部网路不能访问内部网路伺服器的问题,而设立的一个非安全系统与安全系统之间的缓冲区,这个缓冲区位于企业内部网路和外部网路之间的小网路区域内,在这个小网路区域内可以放置一些必须公开的伺服器设施,如企业Web伺服器、FTP伺服器和论坛等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网路,因为这种网路部署,比起一般的防火墙方案,对攻击者来说又多了一道关卡。

基本介绍

- 中文名:隔离区

- 外文名:demilitarized zone

- 简称:DMZ区

- 别名:非军事化区

- 解释:一个非安全系统与安全

- 接解释:系统之间的缓冲区

基本介绍

DMZ是英文“demilitarized zone”的缩写,中文名称为“隔离区”,也称“非军事化区”。它是为了解决安装防火墙后外部网路不能访问内部网路伺服器的问题,而设立的一个非安全系统与安全系统之间的缓冲区,这个缓冲区位于企业内部网路和外部网路之间的小网路区域内,在这个小网路区域内可以放置一些必须公开的伺服器设施,如企业Web伺服器、FTP伺服器和论坛等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网路,因为这种网路部署,比起一般的防火墙方案,对攻击者来说又多了一道关卡。

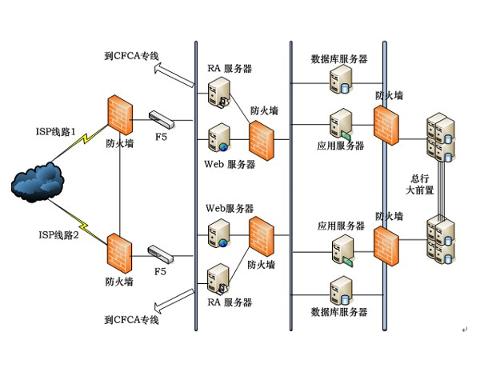

套用

DMZ防火墙方案为要保护的内部网路增加了一道安全防线,通常认为是非常安全的。同时它提供了一个区域放置公共伺服器,从而又能有效地避免一些互联套用需要公开,而与内部安全策略相矛盾的情况发生。在DMZ区域中通常包括堡垒主机、Modem池,以及所有的公共伺服器,但要注意的是电子商务伺服器只能用作用户连线,真正的电子商务后台数据需要放在内部网路中。

分类

在这个防火墙方案中,包括两个防火墙,外部防火墙抵挡外部网路的攻击,并管理所有外部网路对DMZ的访问。内部防火墙管理DMZ对于内部网路的访问。内部防火墙是内部网路的第三道安全防线(前面有了外部防火墙和堡垒主机),当外部防火墙失效的时候,它还可以起到保护内部网路的功能。而区域网路内部,对于Internet的访问由内部防火墙和位于DMZ的堡垒主机控制。在这样的结构里,一个黑客必须通过三个独立的区域(外部防火墙、内部防火墙和堡垒主机)才能够到达区域网路。攻击难度大大加强,相应内部网路的安全性也就大大加强,但投资成本也是最高的。

基本概念

网路安全中首先定义的区域是trust区域和untrust区域,简单说就是一个是区域网路(trust),是安全可信任的区域,一个是untrust,是不安全不可信的区域。防火墙默认情况下是阻止对trust的访问,当有伺服器在trust区域的时候,一旦出现需要对外提供服务的时候就比较麻烦。

所以定义出一个DMZ的非军事区域,让trust和untrust都可以访问的一个区域,即不是绝对的安全,也不是绝对的不安全,这就是设计DMZ区域的核心思想。

读书笔记摘抄新闻资讯

读书笔记摘抄新闻资讯